En medio del auge de la guerra cibernética y el hacktivismo impulsado por eventos geopolíticos, una serie de ataques cibernéticos maliciosos ha revertido las tendencias, según el 10º Informe sobre el panorama de amenazas publicado por la Agencia de Ciberseguridad de la Unión Europea (ENISA).

Con más de 10 terabytes de datos robados cada mes, el ransomware (Ed.: un tipo de malware que amenaza con revelar los datos personales de una víctima o bloquear el acceso a ellos hasta que se pague un rescate) todavía se considera una de las principales amenazas.

El informe cubre el período de julio de 2021 a julio de 2022

Se reconoce el método más común de ciberataques suplantación de identidaduna. Esta lista también incluye «ataques distribuidos» como «denegación de servicio» (DDoS2). Los eventos geopolíticos, especialmente la invasión rusa de Ucrania, sirvieron como catalizadores para el desarrollo de la esfera cibernética. Si bien seguimos viendo un aumento en la cantidad de amenazas, también estamos viendo el surgimiento de una gama más amplia de métodos, como exploits de día cero (utilizados por piratas informáticos para atacar sistemas con una vulnerabilidad que no se ha identificado antes), AI -desinformación asistida, y falsificación profunda (una persona en una imagen existente o en el video es reemplazada por otra). Como resultado, han aparecido más ataques maliciosos ya gran escala con consecuencias más destructivas.

Juan LePasaar, director ejecutivo de la agencia, dijo: «El contexto global actual inevitablemente conduce a cambios significativos en el alcance de las amenazas de seguridad cibernética. Un nuevo paradigma está siendo moldeado por una amplia gama de amenazas. Estamos entrando en una fase en la que necesitamos estrategias apropiadas para proteger todos nuestros sectores críticos, nuestros socios industriales y, por lo tanto, todos los ciudadanos UE«.

Principales factores de amenaza y su análisis

Los piratas informáticos patrocinados por el estado, el delito cibernético, los piratas informáticos contratados y los hacktivistas siguen siendo los actores de amenazas más importantes. Según un análisis de la proximidad de las amenazas cibernéticas a la Unión Europea (UE), la cantidad de incidentes sigue siendo alta durante el período del informe en la categoría NEAR. Esta categoría incluye redes y sistemas afectados dentro de la UE. También cubre poblaciones que han sido atacadas dentro de las fronteras de la Unión Europea.

El desglose de las amenazas por sector es un aspecto importante del informe, ya que muestra que nadie quedó indemne. El informe muestra que casi el 50 % de las amenazas se dirigen a las siguientes categorías: administración pública y gobiernos (24 %), proveedores de servicios digitales (13 %), público en general (12 %). La otra mitad se distribuye entre todos los demás sectores de la economía.

Principales amenazas

ENISA dividió las amenazas en 8 grupos. La frecuencia y el impacto determinan qué tan notables son todavía:

- Secuestro de datos:

- El 60% de las organizaciones afectadas podrían exigir un rescate.

- Malware:

- 66 divulgaciones de día cero en 2021.

- Ingeniería social:

- El phishing sigue siendo un método popular, pero estamos viendo el surgimiento de nuevas formas de phishing, como el phishing selectivo, la caza de ballenas, el smishing y el vishing.

- Amenazas contra los datos:

- El aumento es proporcional a la cantidad total de datos producidos.

- Amenazas de accesibilidad:

- El mayor ataque de denegación de servicio (DDoS) se lanzó en Europa en julio de 2022;

- Internet: destrucción de infraestructura, interrupciones en el trabajo y redirección del tráfico de Internet.

- Desinformación:

- Aumento de la desinformación con IA, deepfakes y desinformación como servicio.

- Segmentación de la cadena de suministro:

- Los incidentes de terceros representan el 17 % de las intrusiones en 2021, en comparación con menos del 1 % en 2020.

Están surgiendo tendencias contextuales. Hazañas de día cero3 es una nueva forma que utilizan los atacantes para lograr sus objetivos.

Tras el estallido de la guerra entre Rusia y Ucrania, un nueva ola de hacktivismo. ataques DDoS son cada vez más grandes y más complejos, dirigidos a las redes móviles e Internet en general.

Desinformación con la ayuda de IA y falsificaciones profundas: la propagación de bots puede alterar fácilmente la norma y la interacción de la comunidad al inundar los servicios públicos con contenido y comentarios falsos.

Impacto Digital

El impacto se divide en cinco partes. YLas víctimas de los ataques corren el riesgo de exposición potencial en las siguientes áreas:reputacionales, digitales, financieros, físicos y sociales. Sin embargo, en la mayoría de los casos, las consecuencias siguen siendo desconocidas porque las víctimas no brindan información o esta es incompleta.

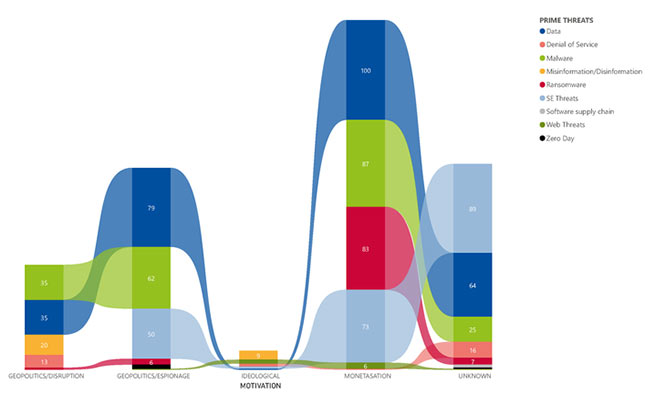

Las principales amenazas basadas en la motivación

El ransomware está motivado únicamente por la ganancia financiera. La motivación de los grupos patrocinados por el estado puede estar impulsada por la geopolítica. La ideología también puede ser la fuerza impulsora detrás de las operaciones cibernéticas hacktivistas.

Estimulación y formación de hackers por parte de los estados partes en conflicto

En el contexto de los combates en curso en Ucrania, los hacktivistas (hackers activistas) están librando su guerra en el frente digital. Los servicios públicos rusos y bielorrusos, las páginas de los medios estatales, los sistemas bancarios y los sistemas de infraestructuras clave de los países que participan en las hostilidades cayeron bajo los ataques. En Rusia y Bielorrusia, tales acciones de piratas informáticos se equiparan con terrorismo y traición, pero en Ucrania, únase al ejército de TI. llamadas Ministro de Transformación Digital, publicando instrucciones y objetivos para ciberataques en un canal de Telegram con más de 300.000 suscriptores. La transición casi instantánea de una guerra convencional entre los dos países a una guerra total en la que «todo es posible» fue algo inesperado incluso para los países occidentales, y más aún para Rusia.

Una de las tendencias más peligrosas en esta guerra es el uso masivo de la población civil para ataques de piratas informáticos contra el enemigo: Rusia. Pero el problema ni siquiera está en los ataques en sí, sino en el hecho de que ahora casi cualquier persona puede tener en sus manos poderosas herramientas creadas tanto por profesionales que trabajan para las estructuras estatales de Ucrania como transferidas por aliados occidentales para ataques de piratas informáticos. Los autores de las instrucciones insisten en que cualquier daño a Rusia es un beneficio para Ucrania. Al mismo tiempo, los participantes están convencidos de que no deben tener restricciones morales y éticas en esta actividad. Ya sea un jardín de infantes o un sistema de suministro de energía de un hospital, porque hay una guerra total en la que TODO está permitido.

Para Europa y otros países del mundo, la aparición de un grupo tan grande de piratas informáticos extremadamente peligrosoporque No todo el mundo Los piratas informáticos recién acuñados utilizan este conocimiento para luchar contra Rusia e inmediatamente intentan ganar dinero con objetivos más fáciles, desde su punto de vista: empresas comerciales e individuos en la Unión Europea y los Estados Unidos. Además, los propietarios de los sitios web y canales de Telegram, donde se encuentran las instrucciones y herramientas para la piratería, no restringen su uso de ninguna manera.

En muchos países, los llamados. El Occidente colectivo aún no comprende cuán peligroso puede ser este fenómeno. De hecho, en términos de su peligrosidad, estos recursos son comparables al contrabando de armas pesadas, materiales fisionables o armas bacteriológicas. La ola de mensajes de phishing que arrasó este año con la transición a sitios falsos de bancos griegos y el sitio del sistema fiscal griego es un ejemplo de esto.

Sin medidas de seguridad drásticas, la estructura de Internet de los llamados. el estado digital de los países occidentales podría destruirse o desactivarse, lo que provocaría caos y enormes pérdidas financieras.

Salir

El Informe ETL mapea el panorama de las ciberamenazas para ayudar a los responsables de la toma de decisiones (políticos y profesionales de la seguridad) a determinar estrategias para proteger a los ciudadanos, las organizaciones y el ciberespacio. Este trabajo forma parte del programa de trabajo anual de la Agencia de Ciberseguridad de la UE para proporcionar información estratégica a las partes interesadas. El contenido del informe se recopila a partir de fuentes abiertas, como artículos de prensa, opiniones de expertos, informes de inteligencia, análisis de incidentes e informes de investigación de seguridad, así como a través de entrevistas con miembros del grupo de trabajo ENISA Cyber Threat Landscapes (grupo de trabajo CTL ).

El análisis y las opiniones de ENISA sobre el panorama de las amenazas deben ser neutrales respecto de la industria y el proveedor. La información basada en OSINT (Open Source Information) y el trabajo de ENISA sobre conciencia situacional también ayudaron a documentar el análisis presentado en el informe.

Información Adicional:

- ENISA 2022 Panorama de amenazas – Infografía

- Informe del panorama de amenazas de ENISA 2022

- Informe sobre el panorama de amenazas de ENISA 2021

- ENISA Panorama de amenazas Cadena de suministro

- Panorama de amenazas de ENISA para ataques de ransomware: mayo de 2021 – junio de 2022

Referencia

una. Suplantación de identidad (phishing en inglés, de pescar – pesca, pesca y clave – contraseña) – un tipo de fraude en Internet, cuyo propósito es obtener datos de identificación del usuario. Esto incluye el robo de contraseñas, números de tarjetas de crédito, cuentas bancarias y otra información confidencial. El phishing son notificaciones de correo electrónico falsas de bancos, proveedores, sistemas de pago y otras organizaciones que, por alguna razón, el destinatario necesita transferir/actualizar datos personales con urgencia. Las razones pueden ser varias. Esto puede ser pérdida de datos, falla del sistema, etc.

2. DDoS (ataque) (del inglés Distributed Denial of Service – un ataque de denegación de servicio distribuido) – un ataque de piratas informáticos en un sistema informático para que falle, es decir, la creación de tales condiciones bajo las cuales los usuarios conscientes del sistema no serán podrá acceder a los recursos del sistema proporcionados (servidores) o este acceso será difícil. La falla del sistema «enemigo» también puede ser un paso hacia el dominio del sistema (si en una emergencia el software proporciona información crítica, por ejemplo, versión, parte del código del programa, etc.). Pero más a menudo es una medida de presión económica: la pérdida de un servicio simple que genera ingresos, facturas del proveedor y medidas para evitar el ataque golpean significativamente el bolsillo del objetivo. Actualmente, los ataques DDoS son los más populares, ya que le permiten hacer fallar casi cualquier sistema mal escrito, sin dejar evidencia legalmente significativa.

3. Explosión de día cero – un exploit que se escribió para explotar una vulnerabilidad que el desarrollador aún no conoce (y, en consecuencia, no hay parches que lo solucionen). Un atacante podría explotar esta vulnerabilidad si la computadora de la víctima no tiene implementadas tecnologías proactivas de protección contra vulnerabilidades.

cuatro falso profundo (deepfake, concatenación, aprendizaje profundo en inglés – «aprendizaje profundo» y falso – «falso») – una técnica de síntesis de imágenes basada en inteligencia artificial. La técnica se utiliza para conectar y superponer imágenes y videos existentes sobre los originales. En la gran mayoría de los casos, las redes neuronales adversas generativas (GAN) se utilizan para crear dichos videos. Una parte del algoritmo aprende de fotografías reales de un determinado objeto y crea una imagen, literalmente «compitiendo» con la segunda parte del algoritmo hasta que comienza a confundir una copia con el original.

More Stories

¿Adónde irán los griegos en Semana Santa? Los mejores destinos nacionales y extranjeros

Multa de 1.200 euros por la mala costumbre de los griegos en Semana Santa, que corre peligro

Reino Unido: comenzó el ensayo en humanos de la vacuna contra el melanoma