Hasta finales de la década de 1980, los anuncios de detectives privados anunciaban sus servicios junto con «divorcio, vigilancia, aventuras prematrimoniales», así como «τηλεμαγνητοφωνήσεις».

Era de conocimiento común que este vago término incluía la interceptación (ilegal) de llamadas telefónicas. Esto generalmente se hacía conectando una grabadora o un transmisor de radio al punto donde terminaba el cable telefónico de la víctima, en un llamado «cafao». Estas cajas grises, que se ven en las aceras de todos los barrios, recogen las líneas telefónicas de varias calles para conectarlas al edificio que alberga la central telefónica de todo el barrio. Por lo general, se denominan cajas de conexiones principales: la palabra «kafao» proviene de la pronunciación griega de las letras KV del término alemán correspondiente Kabelverzweiger. Al estar desprotegidos y fácilmente pirateados, eran el lugar perfecto para que los detectives y, sospecho, las agencias gubernamentales instalaran dispositivos de vigilancia telefónica.

A mediados de la década de 1990, la forma en que se monitoreaban las conversaciones telefónicas comenzó a cambiar debido a dos fuerzas opuestas provocadas por los avances tecnológicos. Por un lado, la digitalización de la red (y luego la llegada de los teléfonos móviles) ha dificultado la instalación de dispositivos de monitoreo en call centers y centrales externas. Es un problema similar al que enfrentamos cuando la transición a la televisión digital nos obligó a agregar decodificadores a todos nuestros televisores antiguos en 2015. Por otro lado, los centros de llamadas digitales han hecho que sea mucho más fácil monitorear las llamadas desde una ubicación central. El monitoreo es una característica del centro de llamadas similar a la conferencia que permite que tres personas hablen al mismo tiempo, excepto que en el monitoreo, una persona solo escucha o generalmente graba. Como resultado, los gobiernos han ordenado legalmente a los proveedores de servicios telefónicos que brinden servicios públicos con la capacidad de monitorear llamadas de manera centralizada. En los países democráticos, la interceptación de información se lleva a cabo sobre la base de reglas especiales (por ejemplo, la decisión de un juez o fiscal) y procedimientos de control (por ejemplo, la Autoridad de Privacidad de las Comunicaciones – ΑΔΑΕ).

Como cualquier puerta trasera, esta intercepción centralizada no es inofensiva. Vimos esto en Grecia en 2004, cuando más tarde se descubrió que agentes de inteligencia estadounidenses habían activado ilegalmente el sistema de intercepción de un operador móvil para interceptar mensajes de docenas de funcionarios gubernamentales y políticos.

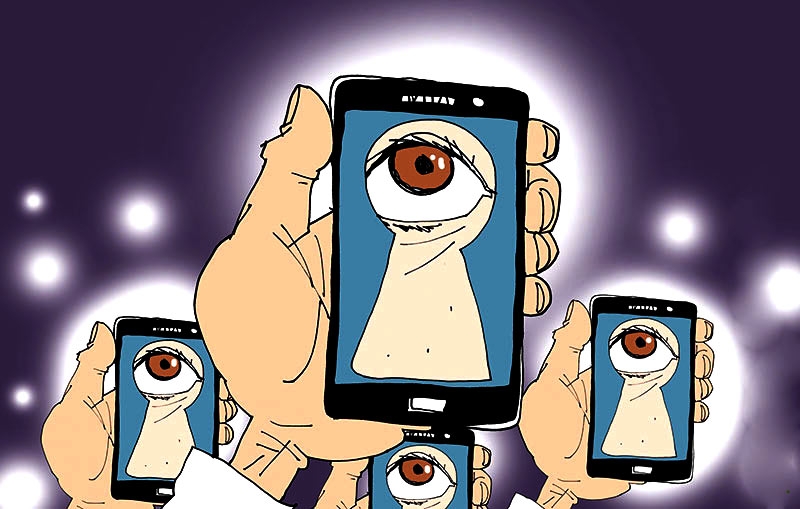

Las cosas volvieron a cambiar cuando el visionario de la tecnología y cofundador de Apple, Steve Jobs, presentó el primer iPhone en 2007. A diferencia de la mayoría de los teléfonos móviles de la época, el iPhone podía ejecutar fácilmente aplicaciones de otras compañías, tal como se había hecho en las computadoras personales hasta ese momento. Esto ha creado un nuevo problema para las fuerzas del orden, ya que la comunicación a través de estas aplicaciones (p. ej., Gmail, Messenger, Snapchat, Viber, WhatsApp) está encriptada y, por lo tanto, los operadores de telecomunicaciones no pueden incluirla en sus sistemas de interceptación legal. Por lo tanto, para que, por ejemplo, la policía pueda leer los mensajes de los miembros de una organización criminal, tendrá que aplicar por separado con una decisión judicial a cada desarrollador de aplicaciones que transmita y procese estos mensajes. Dado que millones de aplicaciones diferentes pueden ejecutarse en los teléfonos móviles modernos, este proceso es extremadamente complejo y requiere mucho tiempo.

Algunas aplicaciones para teléfonos móviles están diseñadas de tal manera que ni siquiera la empresa que las ejecuta tiene acceso a las comunicaciones de sus usuarios. Esto crea un dolor de cabeza adicional para las agencias gubernamentales que quieren controlar las comunicaciones. Si bien existen disposiciones legales que, bajo ciertas condiciones, obligan a las empresas a proporcionar a las agencias los datos que solicitan, (todavía) no existe un marco legal que obligue a las empresas a construir sus aplicaciones de tal manera que el estado pueda espiar a sus usuarios. Algo similar sucedió en 2016 en EE. UU., cuando el FBI no pudo obligar a Apple a darle acceso a los datos de un dispositivo terrorista (sin embargo, esto no impidió que otros, también agencias gubernamentales, piratearan estos dispositivos).

La solución al problema de los organismos gubernamentales «con problemas de audición» se ha convertido en empresas privadas que crean y venden sistemas de vigilancia de alta tecnología y, por supuesto, costosos para teléfonos móviles. Estas empresas descubren vulnerabilidades en ciertos tipos de teléfonos (el equivalente a una ventana en un rascacielos que no cierra bien) y las utilizan para tomar el control total del dispositivo, es decir. puede, por ejemplo, escuchar lo que se dice, ver la pantalla, averiguar lo que están escribiendo y saber dónde está el dispositivo en un momento dado. Uno de estos sistemas es Predator, que parece haberse dirigido a los teléfonos móviles de los usuarios griegos a través de sitios web falsos.

El uso del sistema Predator en Grecia destaca tres problemas principales:

En primer lugar, la necesidad de crear un marco regulatorio para tales sistemas. Las empresas que tienen tales sistemas, y los gobiernos que los implementan, deben estar obligados por ley a ofrecer y operar una infraestructura de monitoreo y generación de informes equivalente a los sistemas de interceptación de llamadas existentes. Esta infraestructura permitirá la interceptación solo si se ingresan los datos de la licencia legal y todas las actividades de interceptación se registrarán para que puedan ser verificadas por las autoridades competentes como ΑΔΑΕ.

En segundo lugar, uso de la derogación legislativa de la confidencialidad de los mensajes por parte de las agencias gubernamentales. Según el informe de actividad de la autoridad, ΑΔΑΕ recibió 3190 órdenes de desclasificación de comunicaciones del consejo judicial en 2020, en comparación con 13 751 órdenes relacionadas con preocupaciones de seguridad nacional. Aunque ΑΔΑΕ evita comentar estas dos cifras, la diferencia parece desproporcionada y las órdenes de interceptación de seguridad nacional son significativamente más altas que en otras democracias. Por lo tanto, tal vez debería reforzarse el sistema de controles y equilibrios que existe en Grecia con respecto a la abolición del secreto por motivos de seguridad nacional.

En tercer lugar, cómo la Unión Europea trata los sistemas de tipo Predator. Ya he hablado de la necesidad de su regulación. ¿Deberían prohibirse por completo? Esto aumentaría en gran medida la protección de las comunicaciones para todos los ciudadanos, pero dificultaría las cosas para los servicios gubernamentales que dependen de ellas. En lugar de que estos sistemas se desarrollen en el «salvaje oeste», ¿debería exigirse a los fabricantes de dispositivos móviles que les agreguen capacidad de vigilancia legal? Sin embargo, nuestra vida en un Panóptico tan institucionalizado parece ser una pesadilla y, al mismo tiempo, esta capacidad de monitoreo seguramente se convertirá en un excelente objetivo para los ataques cibernéticos y una herramienta para los regímenes autoritarios. Desafortunadamente, no hay una respuesta simple y obvia al último problema.

*Diomidis Spinellis es profesor en el Departamento de Ciencia y Tecnología de Gestión de la Universidad de Economía y Negocios de Atenas y en el Departamento de Ingeniería de Software de la Universidad Tecnológica de Delft.

More Stories

EE.UU.: Cazadores mataron a tiros a un hombre que se hacía pasar por un ciervo en Carolina del Norte

The Guardian sobre el ex ministro de Defensa ruso y su posible sucesor

Bélgorod: operación de rescate finalizada: 15 muertos, 17 lograron salvarse (vídeo)